Se siete produttori, distributori o fornitori nell’economia globale di oggi, proteggervi dai rischi informatici è più importante che mai.

In questo blog, abbiamo scritto diversi articoli che vi possono aiutare a indirizzare il tema, se già non lo avete fatto.

Molte aziende hanno iniziato ad adottare le migliori pratiche di cybersecurity interne in tutta l’organizzazione, tra cui l’implementazione di un programma di gestione del rischio aziendale (ERM) e la conduzione di valutazioni periodiche del rischio informatico.

Ma è importante ricordare che anche i fornitori sono a rischio.

Il rischio informatico associato alla catena di approvvigionamento è uno dei principali rischi emergenti che le organizzazioni devono affrontare oggi.

Per ogni azienda oggi, è di fondamentale riconoscere come potenzialmente rischioso il rapporto con i propri fornitori. Non è esagerato dire che il rischio dei fornitori può avere un impatto significativo sul successo o sul fallimento di un’azienda.

Ma come potete valutare il rischio dei vostri fornitori? E cosa fare se non sono all’altezza?

Con l’avvento della globalizzazione, per le aziende diventa sempre più difficile gestire il rischio dei fornitori. Il numero di fornitori è aumentato, così come la loro distanza geografica dalla sede. Le aziende si sono inoltre trovate a trattare con più fornitori in diversi Paesi e regioni, il che aggiunge un ulteriore livello di complessità al processo.

In questo articolo esamineremo alcuni dei principali tipi di rischio che i fornitori possono presentare e come mitigarli.

I rischi legati ai fornitori: dove iniziare

È importante notare che l’analisi dei rischi di un’azienda deve essere condotta su base continuativa. Il processo di identificazione, valutazione e mitigazione dei rischi potenziali non deve essere visto come un’attività una tantum.

Deve piuttosto essere considerato un processo continuo che inizia con l’identificazione dei rischi potenziali e si evolve con la crescita dell’azienda.

La prima cosa da fare è censire i vari professionisti e aziende da cui oggi i vostri reparti acquistano prodotti e servizi e create un elenco di tutti i fornitori utilizzati dall’azienda, sia diretti che indiretti. Assicuratevi di non tralasciarne nessuno.

Una volta identificati i fornitori, è necessario capire cosa fanno nel vostro processo di business e come lo fanno, comprese le loro capacità, la diversificazione del loro business, la posizione geografica e altro ancora.

E’ opportuno procedere con una valutazione condivisa in azienda sulla “strategicità” del fornitore. Quanto impatta sul mio business e soprattutto che tipo di problemi potrebbero influire sulla loro capacità di fornire le prestazioni attese?

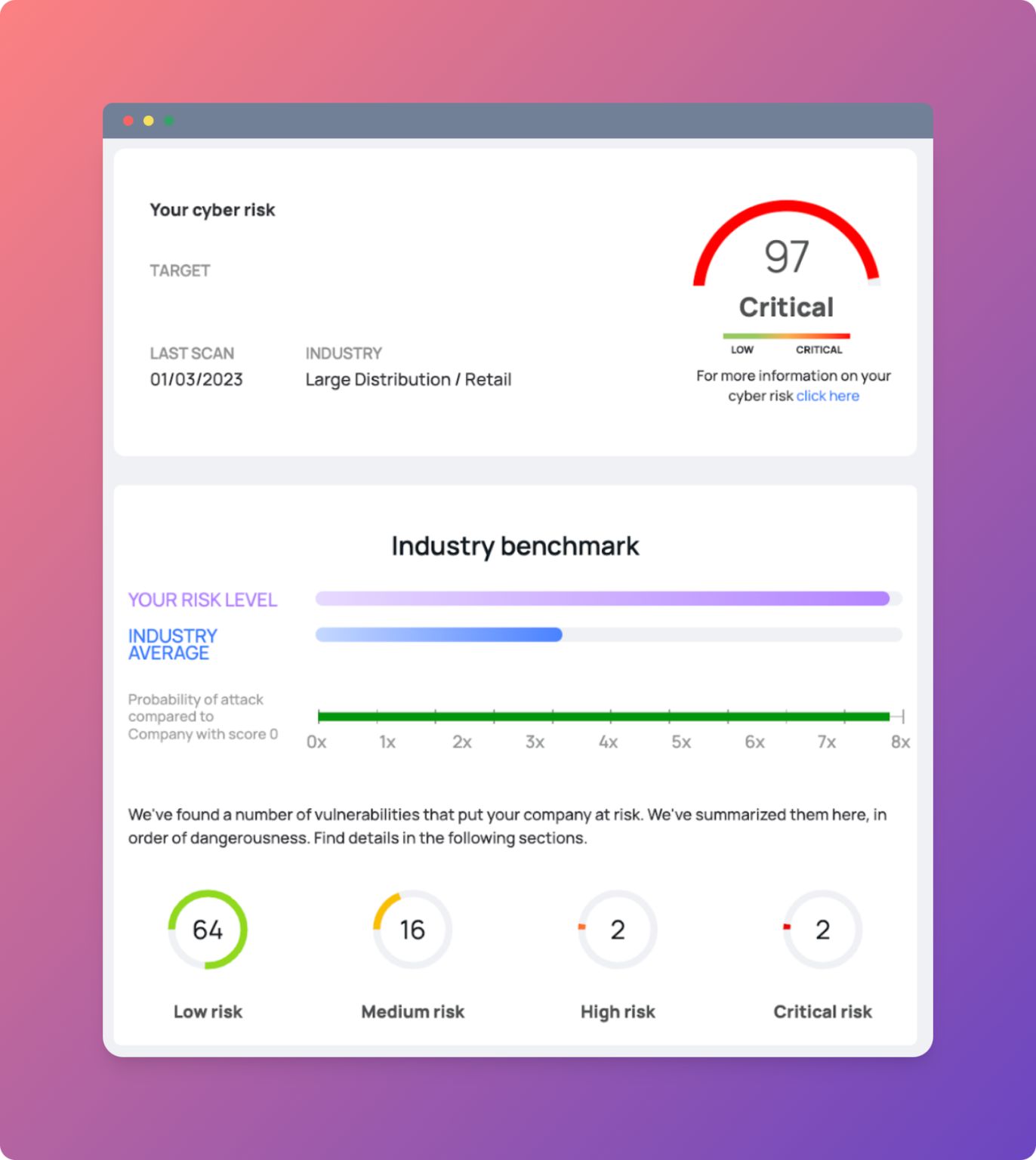

Il passo successivo consiste nell’eseguire una valutazione del rischio informatico del fornitore. È possibile utilizzare strumenti o assumere esperti per condurre valutazioni classiche come scansioni di vulnerabilità o test di penetrazione.

Se volete fare una semplice valutazione dei rischi, potete utilizzare la seguente lista di controllo:

- Controllate il loro sito web per verificare la presenza di porte aperte e altre vulnerabilità.

- Verificate che sul loro sito web sia presente un certificato di sicurezza e, se non c’è, chiedete di installarne uno.

- Verificate sul loro sito web la presenza di un’informativa sulla privacy che indichi le modalità di gestione dei vostri dati.

- Chiedete quali protocolli vengono utilizzati per la comunicazione tra i loro server e i vostri (ad esempio, HTTPS o SSH).

Dove possibile (dipende da quanto profonda sia la vostra practice sul tema o dalla fase del ciclo di vista del fornitore stesso), potete anche condurre una valutazione – condivisa con il fornitore – sulla sua posizione in materia di sicurezza, compresa la sua adesione agli standard di sicurezza (ad esempio, ISO 27001) e alle best practice (ad esempio, NIST).

A tal fine, è possibile condurre colloqui con i fornitori o controllare le risorse disponibili pubblicamente, come il loro sito web o il loro profilo LinkedIn

Esistono sul mercato soluzioni automatizzate anche per questi aspetti: il più delle volte sono sufficienti dei questionari che approfondiscano tematiche difficilmente rilevabili da analisi automatizzate come quelle dei punti precedenti.

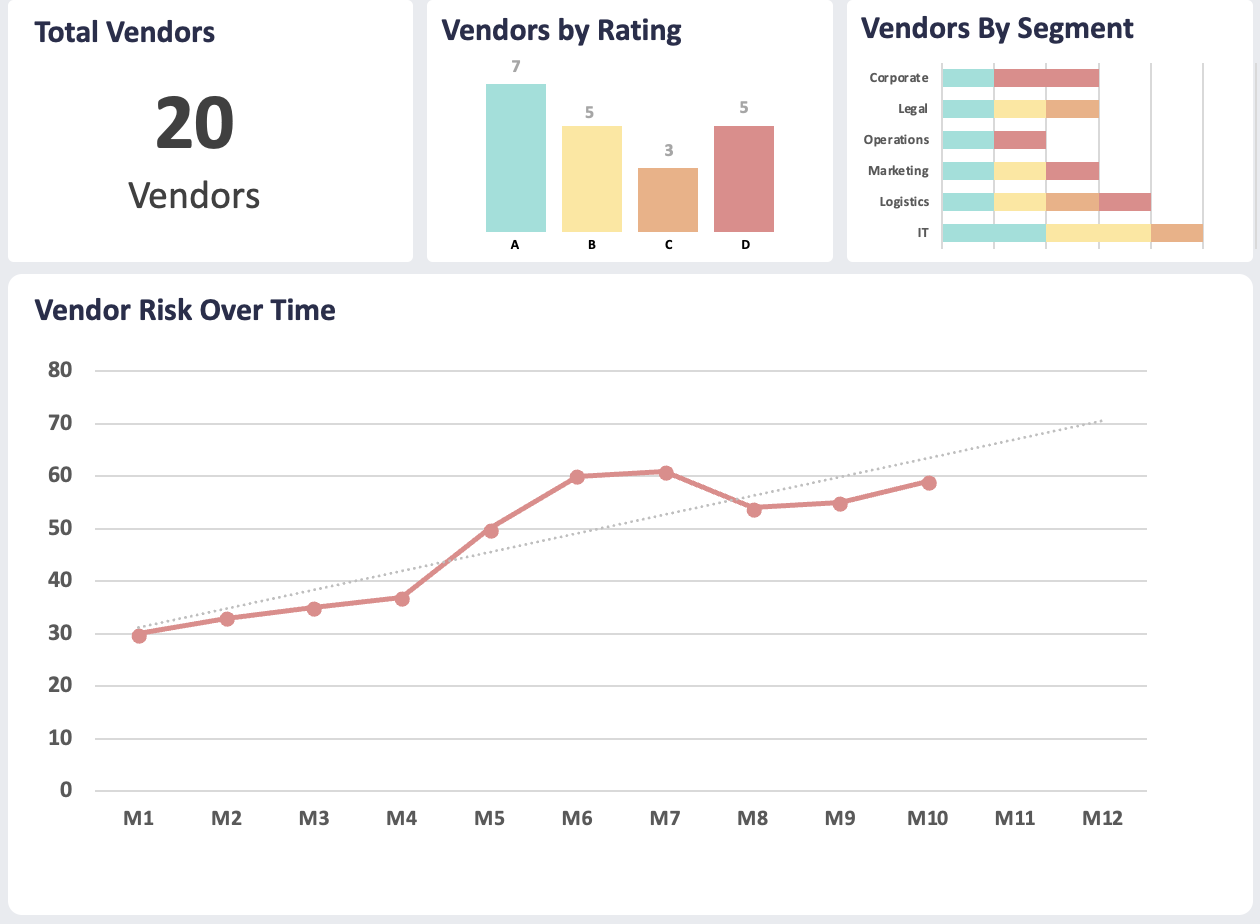

Una volta consapevoli dei rischi cyber legati ai fornitori, l’ultimo passaggio consiste nel costruire il vostro Vendor Cyber Rating. Si tratta di un parametro di sintesi sulla affidabilità dei fornitori costruito attraverso l’analisi dei fattori principali che riguardano la salute di un’impresa, il livello di risk management e il livello di dipendenza dal cliente.

Sviluppare un piano d’azione

A questo punto sarebbe inefficace fermarsi qui! Non può bastare avere eseguito una analisi iniziale: il rischio cyber evolve continuamente, di pari passo che l’evoluzione delle tecnologie.

E’ importante quindi sviluppare un piano d’azione basato sui risultati ottenuti.

Il piano d’azione deve includere un elenco di azioni da intraprendere in maniera condivisa con il vostro fornitore, dalle più urgenti a quelle che possono aspettare. Dovete anche specificare quando e come ogni compito sarà portato a termine, nonché chi è responsabile della sua attuazione. Questo piano deve darvi un’idea chiara di cosa fare in seguito e quando.

Ad esempio, se il vostro fornitore non è conforme alle norme sulla protezione dei dati, quali misure adotterete per risolvere il problema? Potreste voler rivalutare il contratto con il fornitore o implementare nuovi processi che garantiscano la conformità.

Una volta che il piano è stato predisposto, è necessario aggiornarlo regolarmente. Se un’attività viene completata in anticipo o in ritardo, aggiungetela o rimuovetela dal programma, se necessario. Potrebbe anche essere necessario modificare l’ordine delle azioni, poiché alcuni compiti possono essere più facili o più urgenti di altri.

Conclusioni

Seguendo questi suggerimenti, sarà dunque possibile per il cliente conoscere i fornitori più adatti alle sue esigenze e necessità, per tenere un portafoglio che sia il più accurato possibile in modo da limitare il rischio operativo dell’azienda derivante dalla inadeguatezza cyber dei propri fornitori.

Come ti aiuta Cyberangels

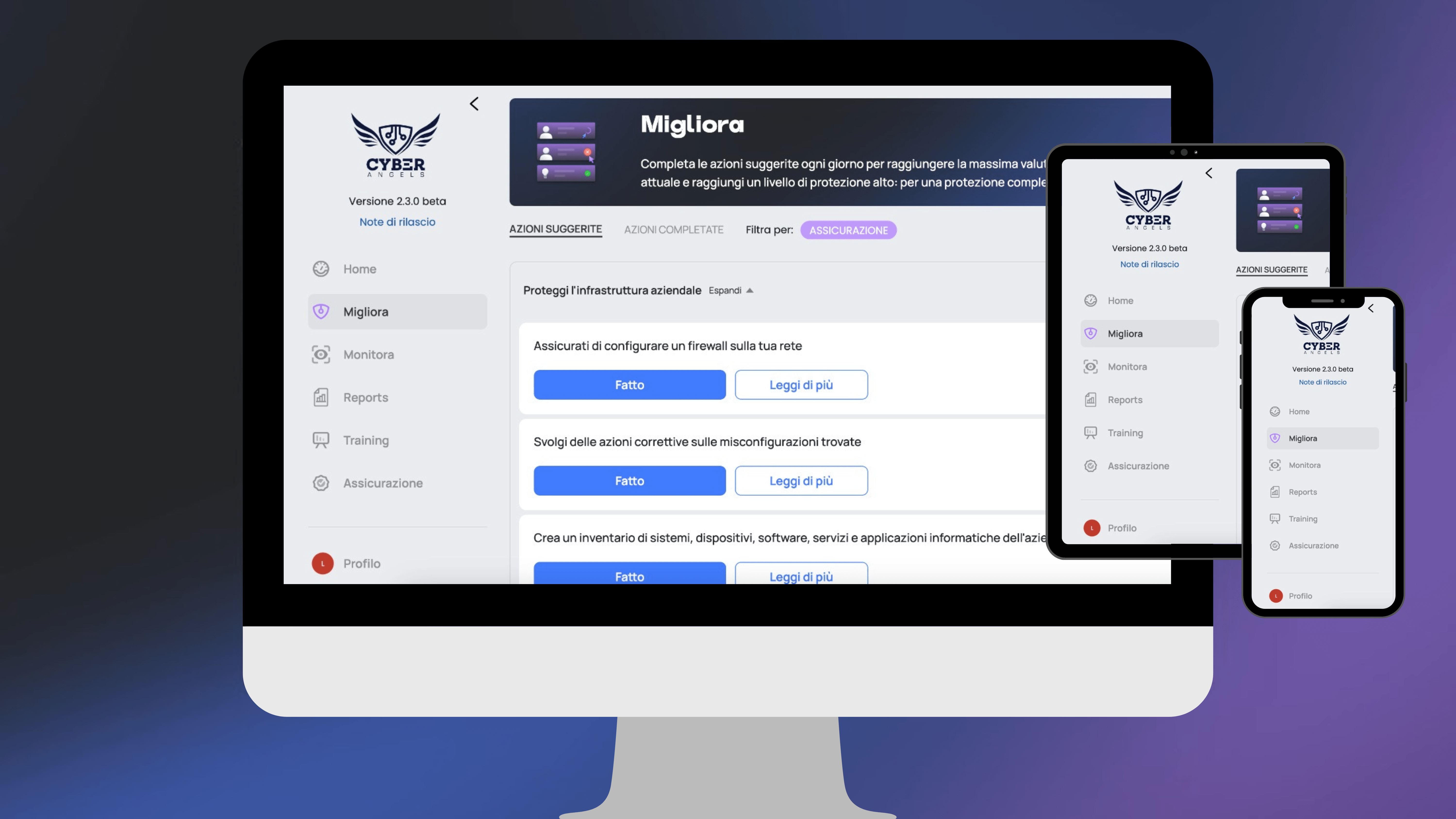

La nuova soluzione Cyberangels – Third Party Risk Management (CBR – TPRM) può aiutarti a gestire ed automatizzare i passaggi descritti in questo articolo.

CBR – TPRM nasce grazie all’esperienza maturata in questi anni, dall’avere aiutato migliaia di professionisti, micro e piccole-medie imprese a diventare più resilienti al cyber risk, senza spendere un capitale. La soluzione è caratterizzata da:

– Una piattaforma web, accessibile da qualsiasi dispositivo e senza installazione.

– Uno strumento automatizzato per l’esecuzione della due diligence sui fornitori, con la possibilità di integrarlo nei propri sistemi.

– Un cruscotto integrato che consente di monitorare tutti i dati rilevanti relativi a ciascun fornitore.

– Un motore proprietario per il calcolo del Vendor Cyber Rating che analizza i fattori principali che riguardano la salute di un fornitore, il livello di cyber risk management e il livello di dipendenza dal cliente, calcolato sulla base dell’assessment automatico e trend di settore, ovvero delle informazioni che riguardano la posizione dell’azienda rispetto al settore di riferimento.

Se hai ancora qualche dubbio su come intraprendere una adeguata verifica del rischio dei tuoi fornitori, speriamo che questo articolo ti abbia fornito informazioni sufficienti per capire perché è importante e come muverti per iniziare.

Per qualsiasi informazione aggiuntiva, contatta il nostro team. Lascia che Cyberangels ti differenzi dalla concorrenza: continua a concentrarti sulle sfide del tuo business, alla tua sicurezza pensiamo noi!